基于数据库的用户认证

在前面我们讲了 Spring Security

基于内存的用户认证,但是实际开发中肯定不能做到基于内存隔这就验证,所以说生产开发中,更多使用的还是基于数据库的动态用户认证

Spring Security

基于数据库的用户验证是实际项目中最常用的认证方式,相比基于内存的验证,它能实现用户数据的持久化存储和动态管理。

实际配置理解基于数据库的用户认证

基于数据库的验证与基于内存的验证核心流程一致,都是通过 Spring

Security

的UserDetailsService接口加载用户信息,但数据来源从硬编码的内存数据改为数据库。

我们设计数据库表,通常需要两张核心表(用户表和角色表),采用多对多关系:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 CREATE TABLE `sys_user` ( `id` bigint NOT NULL AUTO_INCREMENT, `username` varchar (50 ) NOT NULL , `password` varchar (100 ) NOT NULL , `enabled` tinyint NOT NULL DEFAULT '1' , PRIMARY KEY (`id`), UNIQUE KEY `username` (`username`) ); CREATE TABLE `sys_role` ( `id` bigint NOT NULL AUTO_INCREMENT, `role_name` varchar (50 ) NOT NULL , PRIMARY KEY (`id`) ); CREATE TABLE `sys_user_role` ( `user_id` bigint NOT NULL , `role_id` bigint NOT NULL , PRIMARY KEY (`user_id`,`role_id`), FOREIGN KEY (`user_id`) REFERENCES `sys_user` (`id`), FOREIGN KEY (`role_id`) REFERENCES `sys_role` (`id`) );

创建子模块,由于我们需要在数据库进行操作,所以我们需要引入一些新的依赖

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 <dependency > <groupId > org.springframework.boot</groupId > <artifactId > spring-boot-starter-security</artifactId > </dependency > <dependency > <groupId > org.springframework.boot</groupId > <artifactId > spring-boot-starter-data-jpa</artifactId > </dependency > <dependency > <groupId > mysql</groupId > <artifactId > mysql-connector-java</artifactId > <scope > runtime</scope > </dependency >

配置配置文件,运行项目确保项目能正常链接数据库且启动成功

1 2 3 4 5 6 7 server.port =8081 server.servlet.context-path =/db-security spring.datasource.url =jdbc:mysql://localhost:3306/security-demo?createDatabaseIfNotExist=true&useSSL=false&serverTimezone=UTC spring.datasource.username =root spring.datasource.password =不给你看 spring.datasource.driver-class-name =com.mysql.cj.jdbc.Driver

接下来就是定义用户实体和角色实体了

用户实体

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 @Entity @Table(name = "sys_user") @Data @NoArgsConstructor @AllArgsConstructor public class User { @Id @GeneratedValue(strategy = GenerationType.IDENTITY) private Long id; @Column(unique = true, nullable = false, length = 50) private String username; @Column(nullable = false, length = 100) private String password; @Column(nullable = false) private boolean enabled = true ; @ManyToMany(fetch = FetchType.EAGER) @JoinTable( name = "sys_user_role", joinColumns = @JoinColumn(name = "user_id"), inverseJoinColumns = @JoinColumn(name = "role_id") ) private Set<Role> roles = new HashSet <>(); }

角色实体

1 2 3 4 5 6 7 8 9 10 11 12 13 14 @Entity @Table(name = "sys_role") @Data @NoArgsConstructor @AllArgsConstructor public class Role { @Id @GeneratedValue(strategy = GenerationType.IDENTITY) private Long id; @Column(name = "role_name", nullable = false, length = 50) private String name; }

数据访问层,创建 Repository 接口操作数据库

1 2 3 4 5 6 7 8 9 10 11 12 13 14 @Repository public interface RoleRepository extends JpaRepository <Role, Long> { Optional<Role> findByName (String name) ; boolean existsByName (String name) ; }

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 @Repository public interface UserRepository extends JpaRepository <User, Long> { @Query("SELECT u FROM User u LEFT JOIN FETCH u.roles WHERE u.username = :username") Optional<User> findByUsernameWithRoles (@Param("username") String username) ; Optional<User> findByUsername (String username) ; boolean existsByUsername (String username) ; }

实现

UserDetailsService,自定义用户服务类,实现从数据库加载用户信息:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 @Service @Transactional public class UserService { @Autowired private UserRepository userRepository; @Autowired private RoleRepository roleRepository; @Autowired private PasswordEncoder passwordEncoder; public User createUser (String username, String password, String... roleNames) { if (userRepository.existsByUsername(username)) { throw new RuntimeException ("用户名已存在: " + username); } User user = new User (); user.setUsername(username); user.setPassword(passwordEncoder.encode(password)); user.setEnabled(true ); Set<Role> roles = new HashSet <>(); for (String roleName : roleNames) { Role role = roleRepository.findByName(roleName) .orElseThrow(() -> new RuntimeException ("角色不存在: " + roleName)); roles.add(role); } user.setRoles(roles); return userRepository.save(user); } @Transactional(readOnly = true) public Optional<User> findByUsername (String username) { return userRepository.findByUsernameWithRoles(username); } public void deleteUser (String username) { User user = userRepository.findByUsername(username) .orElseThrow(() -> new RuntimeException ("用户不存在: " + username)); userRepository.delete(user); } }

配置 Spring Security,创建配置类,指定认证方式和授权规则:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 @Configuration @EnableWebSecurity public class SecurityConfig { @Autowired private UserDetailsService userDetailsService; @Bean public PasswordEncoder passwordEncoder () { return new BCryptPasswordEncoder (); } @Bean public AuthenticationManager authenticationManager (AuthenticationConfiguration config) throws Exception { return config.getAuthenticationManager(); } @Bean public SecurityFilterChain filterChain (HttpSecurity http) throws Exception { http .authorizeHttpRequests(auth -> auth .requestMatchers("/login" ).permitAll() .anyRequest().authenticated() ) .formLogin(form -> form .defaultSuccessUrl("/home" , true ) ) .logout(logout -> logout .logoutSuccessUrl("/login" ) ); return http.build(); } }

最后编写控制器,控制器由于太多了也没什么特殊的东西就不展示了

我们启动项目,插入一些初始化的角色信息,进行测试,没写前端页面,不展示了

也就是说,大部分内容都是在 Spring Security

的配置类中,配置密码编码器和安全规则,可以实现不同权限对不同页面的控制情况,而且密码在存储到数据库的时候也是加了密的

1 2 3 4 5 6 7 8 9 10 11 12 13 .authorizeHttpRequests(authz -> authz .requestMatchers("/css/**" , "/js/**" , "/images/**" , "/favicon.ico" ).permitAll() .requestMatchers("/" , "/home" , "/login" , "/register" ).permitAll() .requestMatchers("/admin/**" ).hasRole("ADMIN" ) .requestMatchers("/user/**" ).hasAnyRole("USER" , "ADMIN" ) .anyRequest().authenticated() )

然后,我们需要有一个地方,实现UserDetailsService接口,重要的还是loadUserByUsername方法,之后服务的CURD都是正常写的:

1 2 3 4 5 6 @Override public UserDetails loadUserByUsername (String username) { User user = userRepository.findByUsernameWithRoles(username) .orElseThrow(() -> new UsernameNotFoundException ("用户不存在" )); return new CustomUserDetails (user); }

在 Spring Security

实现基于数据库的用户认证时,及大多数情况下需要自定义UserDetailsService ,因为Spring

Security 的认证流程核心是

“根据用户名获取用户信息”,而UserDetailsService就是这个流程的标准化接口。而和之前的内存不一样,Spring

Security

不会直接操作数据库,它通过UserDetailsService接口定义了

“获取用户信息” 的规范,具体的数据库查询逻辑需要开发者自己实现。

主要就是重写loadUserByUsername方法,它的作用如下

接收前端传入的用户名(登录时的用户名)

从数据库查询该用户的完整信息(用户名、加密后的密码、角色、权限等)

将查询结果封装为UserDetails对象返回给 Spring

Security

若用户不存在,抛出UsernameNotFoundException

那么如何编写基于数据库的用户验证,基于上述我们就已经比较清晰了

首先创建用户实体,对应数据库中的用户表

然后实现UserDetailsService接口,编写自定义实现类,封装数据库查询逻辑

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 @Service public class CustomUserDetailsService implements UserDetailsService { @Autowired private UserRepository userRepository; @Override public UserDetails loadUserByUsername (String username) throws UsernameNotFoundException { SysUser user = userRepository.findByUsername(username) .orElseThrow(() -> new UsernameNotFoundException ("用户不存在: " + username)); Collection<? extends GrantedAuthority > authorities = user.getRoles().stream() .map(role -> new SimpleGrantedAuthority ("ROLE_" + role.getName())) .collect(Collectors.toList()); return User.builder() .username(user.getUsername()) .password(user.getPassword()) .enabled(user.isEnabled()) .authorities(authorities) .build(); } }

然后编写 Repository 接口(数据库访问)

配置 Spring Security(核心配置类)

一个示例如下

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 @Configuration @EnableWebSecurity @EnableMethodSecurity public class SecurityConfig { @Autowired private CustomUserDetailsService userDetailsService; @Bean public PasswordEncoder passwordEncoder () { return new BCryptPasswordEncoder (); } @Bean public AuthenticationManager authenticationManager (AuthenticationConfiguration config) throws Exception { return config.getAuthenticationManager(); } @Bean public DaoAuthenticationProvider authenticationProvider () { DaoAuthenticationProvider provider = new DaoAuthenticationProvider (); provider.setUserDetailsService(userDetailsService); provider.setPasswordEncoder(passwordEncoder()); return provider; } @Bean public SecurityFilterChain securityFilterChain (HttpSecurity http) throws Exception { http .authenticationProvider(authenticationProvider()) .csrf(csrf -> csrf.disable()) .authorizeHttpRequests(auth -> auth .requestMatchers("/login" , "/register" , "/css/**" , "/js/**" ).permitAll() .requestMatchers("/admin/**" ).hasRole("ADMIN" ) .requestMatchers("/user/**" ).hasAnyRole("USER" , "ADMIN" ) .anyRequest().authenticated() ) .formLogin(form -> form .loginPage("/login" ) .usernameParameter("username" ) .passwordParameter("password" ) .defaultSuccessUrl("/home" , true ) .failureUrl("/login?error" ) .permitAll() ) .logout(logout -> logout .logoutUrl("/logout" ) .logoutSuccessUrl("/login?logout" ) .invalidateHttpSession(true ) .deleteCookies("JSESSIONID" ) .permitAll() ); return http.build(); } }

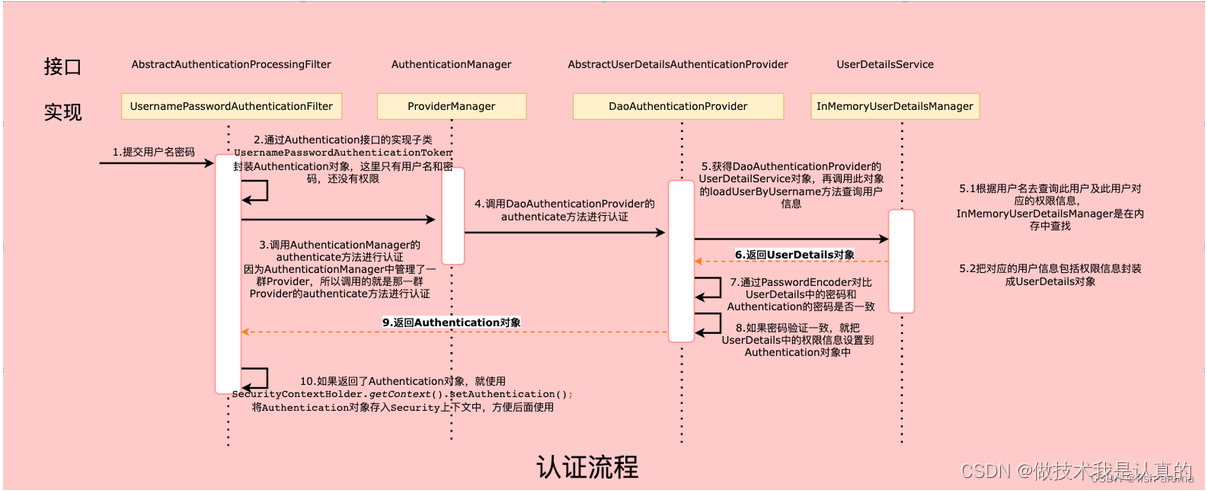

基于数据库的用户认证流程

可以估计,基于数据库的用户认证流程和基于内存认证差不多

image-20250921193600248

上述是一个比较宏观的,可以参考的认证流程,我们接下来通过代码分析基于数据库的用户认证流程

还记得我们之前说,InMemoryUserDetailsManager是UserDetailsManager接口的一个实现类,那么UserDetailsManage还有一个实现类就是JdbcUserDetailsManager

其实本身UserDetailsManager接口就有关于用户的 CURD

的操作,所以作为它的实现类,JdbcUserDetailsManager本质上是Spring

Security 提供的开箱即用的

JDBC(数据库)用户认证与管理实现类 ,本质上也封装了基于数据库的用户查询、CRUD

操作及用户组权限管理逻辑

它是基于 Spring JDBCTemple

那一套编写的,对这个原生逻辑感兴趣的可以去细看,一般情况下,我们是要重写其中的loadUserByUsername方法的

1 2 3 4 5 6 7 8 9 10 11 public interface UserDetailsManager extends UserDetailsService { void createUser (UserDetails user) ; void updateUser (UserDetails user) ; void deleteUser (String username) ; void changePassword (String oldPassword, String newPassword) ; boolean userExists (String username) ; }

而UserDetailsManager的父类UserDetailsService,就有着这个最重要的方法

1 2 3 public interface UserDetailsService { UserDetails loadUserByUsername (String username) throws UsernameNotFoundException; }

所以,我创建了 CustomUserDetailsService,它实现了

UserDetailsService接口,当然你也可以照着InMemoryUserDetailsManager的那一套写,也实现UserDetailsPasswordService,这里面就一个更新密码的方法,最重要的是,在

CustomUserDetailsService

类中重写loadUserByUsername方法就可以,它负责从数据库里拿出来

User对象就行了。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 @Override public UserDetails loadUserByUsername (String username) throws UsernameNotFoundException { SysUser user = userRepository.findByUsername(username) .orElseThrow(() -> new UsernameNotFoundException ("用户不存在: " + username)); Collection<? extends GrantedAuthority > authorities = user.getRoles().stream() .map(role -> new SimpleGrantedAuthority ("ROLE_" + role.getName())) .collect(Collectors.toList()); return User.builder() .username(user.getUsername()) .password(user.getPassword()) .enabled(user.isEnabled()) .authorities(authorities) .build(); }

然后我们其实也算是创建了 User

对象,只不过在数据库里,是之前的注册业务创建的,我们只需要到时候拿出来就行了

然后,继续,我们拿出来了用户信息就要进行认证,和在内存中进行认证是一样的,在UsernamePasswordAuthenticationFilter过滤器中的attemptAuthentication方法将用户拿出来,进行密码的认证,密码的认证也是把从数据库拿出来的用户信息封装成令牌,和输入的进行比对,具体的过程,和内存认证是一模一样的

简单讲解JdbcUserDetailsManager

再多说几句JdbcUserDetailsManager,一上来我们可以看到它设定了一大堆的数据库操作的语句和Spring

Temple相关的一大堆对象,我们通过这个了解

Spring Security 默认约定了 5

张核心表(用户、权限、用户组、组成员、组权限),类中提供了操作这些表的默认

SQL:

常量名

默认 SQL 作用

对应表

DEF_CREATE_USER_SQL插入用户(用户名、加密密码、是否可用)

users

DEF_INSERT_AUTHORITY_SQL插入用户权限(用户名、权限标识)

authorities

DEF_CHANGE_PASSWORD_SQL更新用户密码

users

DEF_INSERT_GROUP_SQL创建用户组(组名)

groups

DEF_INSERT_GROUP_MEMBER_SQL关联用户与组(组 ID、用户名)

group_members

唉,约定大于配置这招太狠了

类中的属性也是喜闻乐见

DataSourcesetDataSource() 注入,是 JDBC 操作的基础);SecurityContextHolderStrategyAuthenticationManagerUserCacheNullUserCache,即不缓存;可替换为

EhCacheUserCache 等提升性能);enableAuthoritiestrue,即操作用户时自动同步权限表)。

JdbcUserDetailsManager

的价值在于封装了三类高频操作,我们可以参考进行实现

用户认证(实现 UserDetailsService)

当用户登录时,Spring Security 会调用

loadUserByUsername(String username) 方法(继承自

JdbcDaoImpl),内部逻辑:

执行默认

SQL(SELECT username, password, enabled FROM users WHERE username = ?)查询用户基本信息;

执行默认

SQL(SELECT username, authority FROM authorities WHERE username = ?)查询用户权限;

通过 mapToUser() 方法将 ResultSet 映射为

User(UserDetails

实现类),包含用户名、加密密码、是否可用、权限集合;

返回 User 对象给

DaoAuthenticationProvider,用于后续密码比对。

进入到JdbcDaoImpl中看看loadUserByUsername(String username)

方法

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 public UserDetails loadUserByUsername (String username) throws UsernameNotFoundException { List<UserDetails> users = this .loadUsersByUsername(username); if (users.size() == 0 ) { this .logger.debug("Query returned no results for user '" + username + "'" ); throw new UsernameNotFoundException ( this .messages.getMessage( "JdbcDaoImpl.notFound" , new Object []{username}, "Username {0} not found" ) ); } UserDetails user = (UserDetails)users.get(0 ); Set<GrantedAuthority> dbAuthsSet = new HashSet <>(); if (this .enableAuthorities) { dbAuthsSet.addAll(this .loadUserAuthorities(user.getUsername())); } if (this .enableGroups) { dbAuthsSet.addAll(this .loadGroupAuthorities(user.getUsername())); } List<GrantedAuthority> dbAuths = new ArrayList <>(dbAuthsSet); this .addCustomAuthorities(user.getUsername(), dbAuths); if (dbAuths.size() == 0 ) { this .logger.debug("User '" + username + "' has no authorities and will be treated as 'not found'" ); throw new UsernameNotFoundException ( this .messages.getMessage( "JdbcDaoImpl.noAuthority" , new Object []{username}, "User {0} has no GrantedAuthority" ) ); } return this .createUserDetails(username, user, dbAuths); }

可以继续看到其中的loadUsersByUsername方法,约定的这个表是特别固定的,所以说这个东西,大部分不能拿过来直接用

1 2 3 4 5 6 7 8 9 protected List<UserDetails> loadUsersByUsername (String username) { RowMapper<UserDetails> mapper = (rs, rowNum) -> { String username1 = rs.getString(1 ); String password = rs.getString(2 ); boolean enabled = rs.getBoolean(3 ); return new User (username1, password, enabled, true , true , true , AuthorityUtils.NO_AUTHORITIES); }; return this .getJdbcTemplate().query(this .usersByUsernameQuery, mapper, new Object []{username}); }

用户组与组权限管理(实现 GroupManager)

对于复杂系统,“用户组” 是批量管理权限的常用方式(如 “管理员组” 包含

ROLE_ADMIN/ROLE_OPERATE

权限)。JdbcUserDetailsManager 封装了组管理的全流程,依赖 3

张表:

groups:存储组信息(id

主键、group_name 组名);group_members:用户与组的关联(group_id、username);group_authorities:组与权限的关联(group_id、authority)。

方法名

作用

核心逻辑

createGroup(String groupName, List<GrantedAuthority> authorities)创建用户组

1. 插入 groups 表创建组;2. 查询组 ID;3. 插入

group_authorities 表绑定组权限

addUserToGroup(String username, String groupName)新增用户到组

1. 查询组 ID;2. 插入 group_members 表关联用户与组;3.

清除用户缓存(更新权限)

removeUserFromGroup(String username, String groupName)移除组内用户

1. 查询组 ID;2. 删除 group_members 表的关联记录;3.

清除用户缓存

deleteGroup(String groupName)删除用户组

1. 查询组 ID;2. 级联删除

group_members(组成员)、group_authorities(组权限);3.

删除 groups 表的组记录

findGroupAuthorities(String groupName)查询组权限

执行 SQL 查询 group_authorities

表,返回组的所有权限

用户的 CURD 操作

太固定了,而且很正常的Temple操作,没什么特别的

再次详细讲解如何实现UserDetailsService接口

首先实现这两个接口,然后把空方法写出来

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 package hbnu.project.databasesecurity.security;import org.springframework.security.core.userdetails.UserDetails;import org.springframework.security.core.userdetails.UserDetailsPasswordService;import org.springframework.security.core.userdetails.UserDetailsService;import org.springframework.security.core.userdetails.UsernameNotFoundException;import org.springframework.security.provisioning.UserDetailsManager;@Service public class CustomUserDetailsService implements UserDetailsManager , UserDetailsPasswordService { @Override public UserDetails loadUserByUsername (String username) throws UsernameNotFoundException { return null ; } @Override public UserDetails updatePassword (UserDetails user, String newPassword) { return null ; } @Override public void createUser (UserDetails user) { } @Override public void updateUser (UserDetails user) { } @Override public void deleteUser (String username) { } @Override public void changePassword (String oldPassword, String newPassword) { } @Override public boolean userExists (String username) { return false ; } }

然后我们就需要把持久层整合进来了

1 2 private final UserRepository userRepository;

编写 loadUserByUsername

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 @Override @Transactional public UserDetails loadUserByUsername (String username) throws UsernameNotFoundException { SysUser sysUser = userRepository.findByUsername(username) .orElseThrow(() -> new UsernameNotFoundException ("用户不存在:" + username)); Collection<? extends GrantedAuthority > authorities = sysUser.getRoles().stream() .map(role -> new SimpleGrantedAuthority ("ROLE_" + role.getName())) .collect(Collectors.toList()); return User.builder() .username(sysUser.getUsername()) .password(sysUser.getPassword()) .enabled(sysUser.isEnabled()) .accountNonLocked(sysUser.isAccountNonLocked()) .accountNonExpired(sysUser.isAccountNonExpired()) .credentialsNonExpired(sysUser.isCredentialsNonExpired()) .authorities(authorities) .build(); }

之后,实现那些CURD,不写了,直接引用 UserRepository

中的方法就可以了

对了,频繁认证会导致数据库压力,可添加缓存减少查询:

1 2 3 4 5 @Cacheable(value = "userCache", key = "#username") @Override public UserDetails loadUserByUsername (String username) { }

最后,就可以使用了,SecurityConfig中,注入自定义的UserDetailsService

1 2 3 4 5 private final CustomUserDetailsService userDetailsService;private final PasswordEncoder passwordEncoder;

然后在认证提供者中,把自己定义的内容注入进去

1 2 3 4 5 6 7 8 @Bean public DaoAuthenticationProvider authenticationProvider () { DaoAuthenticationProvider provider = new DaoAuthenticationProvider (); provider.setUserDetailsService(userDetailsService); provider.setPasswordEncoder(passwordEncoder); return provider; }

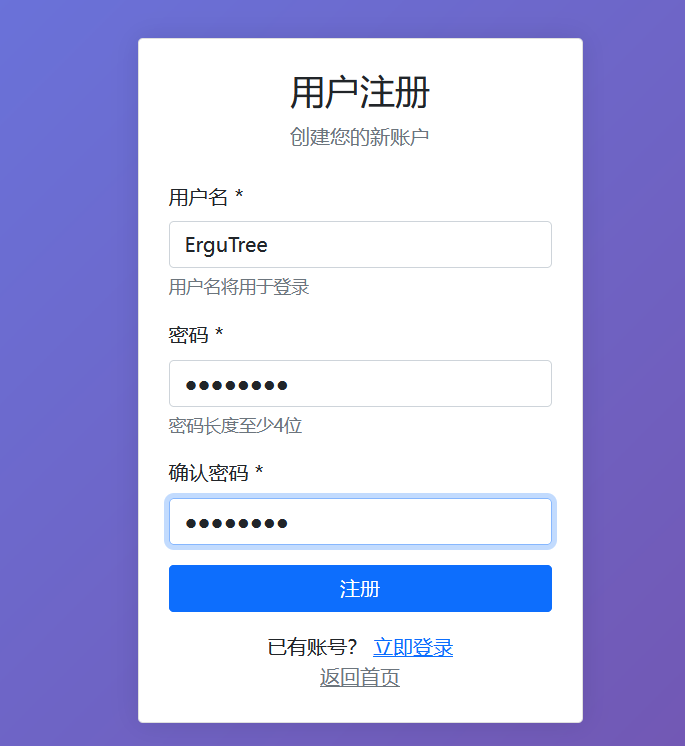

添加用户功能的实现

我们编写CustomUserDetailsService 中的

loadUserByUsername方法,它继承了UserDetailsService,结合我们上面的

User 相关的 Repository,来实现加载用户的功能

1 2 3 4 5 6 7 8 9 10 11 12 @Override public UserDetails loadUserByUsername (String username) throws UsernameNotFoundException { User user = userRepository.findByUsername(username) .orElseThrow(() -> new UsernameNotFoundException ("用户名不存在: " + username)); return org.springframework.security.core.userdetails.User.builder() .username(user.getUsername()) .password(user.getPassword()) .disabled(!user.isEnabled()) .authorities(mapRolesToAuthorities(user.getRoles())) .build(); }

然后丰富一下我们的UserService类,把注册新用户的功能加进

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 package hbnu.project.databasesecurity.service;import hbnu.project.databasesecurity.dto.UserRegistrationDto;import hbnu.project.databasesecurity.entity.Role;import hbnu.project.databasesecurity.entity.User;import hbnu.project.databasesecurity.repository.RoleRepository;import hbnu.project.databasesecurity.repository.UserRepository;import lombok.RequiredArgsConstructor;import org.springframework.security.crypto.password.PasswordEncoder;import org.springframework.stereotype.Service;import org.springframework.transaction.annotation.Transactional;import java.util.HashSet;import java.util.Optional;import java.util.Set;@Service @RequiredArgsConstructor public class UserService { private final UserRepository userRepository; private final RoleRepository roleRepository; private final PasswordEncoder passwordEncoder; @Transactional public String registerUser (UserRegistrationDto registrationDto) { if (userRepository.existsByUsername(registrationDto.getUsername())) { return "用户名已存在" ; } if (!registrationDto.isPasswordMatching()) { return "两次输入的密码不一致" ; } User user = new User (); user.setUsername(registrationDto.getUsername()); user.setPassword(passwordEncoder.encode(registrationDto.getPassword())); user.setEnabled(true ); Set<Role> roles = new HashSet <>(); Optional<Role> userRole = roleRepository.findByName("USER" ); if (userRole.isPresent()) { roles.add(userRole.get()); } else { Role newUserRole = new Role (); newUserRole.setName("USER" ); roleRepository.save(newUserRole); roles.add(newUserRole); } user.setRoles(roles); userRepository.save(user); return "注册成功" ; } public Optional<User> findByUsername (String username) { return userRepository.findByUsername(username); } public boolean existsByUsername (String username) { return userRepository.existsByUsername(username); } }

控制器中编写对应的接口

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 @PostMapping("/register") public String registerUser (@ModelAttribute("user") UserRegistrationDto registrationDto, RedirectAttributes redirectAttributes) { if (registrationDto.getUsername() == null || registrationDto.getUsername().trim().isEmpty()) { redirectAttributes.addFlashAttribute("error" , "用户名不能为空" ); return "redirect:/register" ; } if (registrationDto.getPassword() == null || registrationDto.getPassword().trim().isEmpty()) { redirectAttributes.addFlashAttribute("error" , "密码不能为空" ); return "redirect:/register" ; } if (registrationDto.getPassword().length() < 4 ) { redirectAttributes.addFlashAttribute("error" , "密码长度至少4位" ); return "redirect:/register" ; } String result = userService.registerUser(registrationDto); if ("注册成功" .equals(result)) { redirectAttributes.addFlashAttribute("success" , "注册成功,请登录" ); return "redirect:/login" ; } else { redirectAttributes.addFlashAttribute("error" , result); return "redirect:/register" ; } }

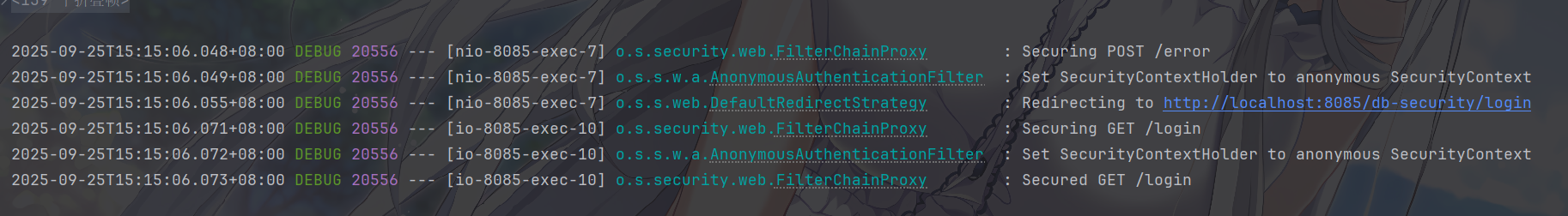

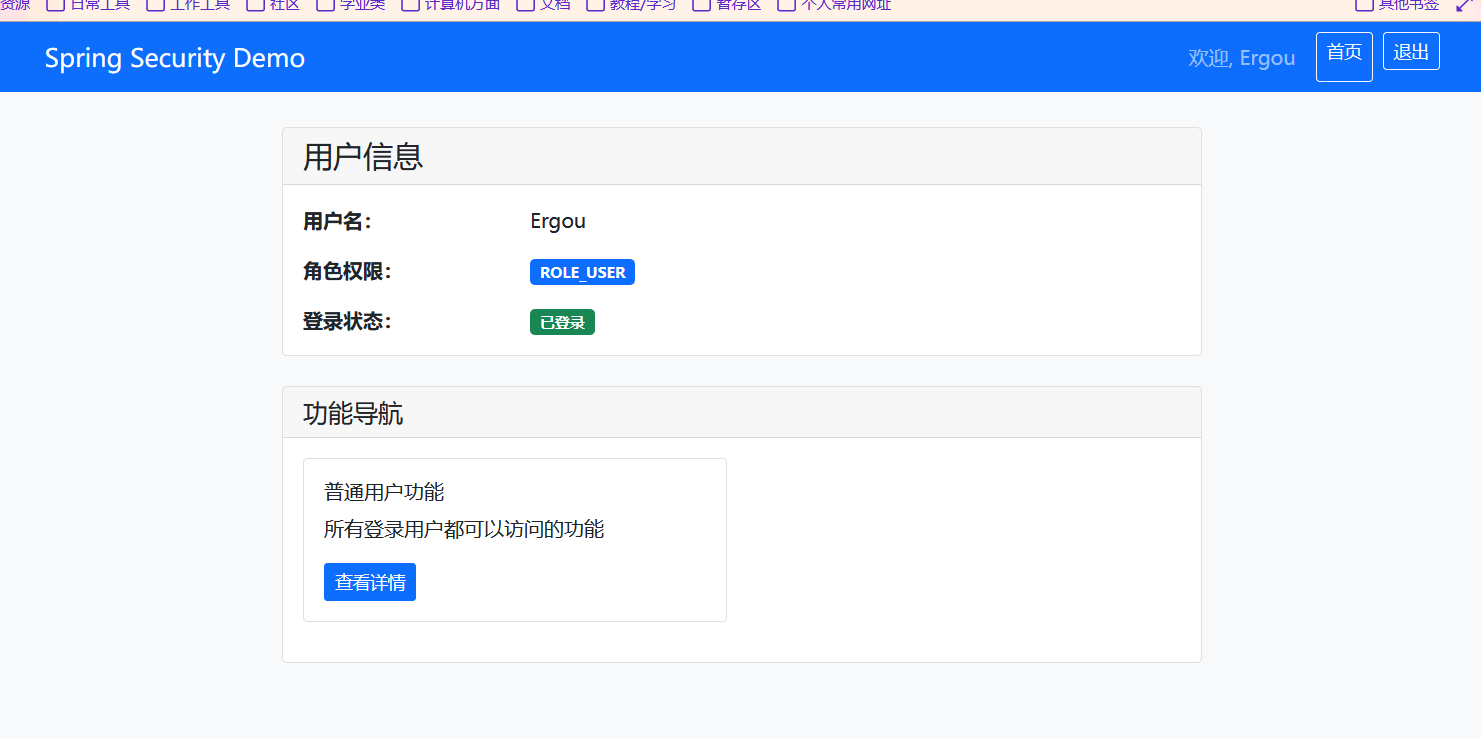

我们接下来进行注册的测试,可以发现POST请求是成功发送了

image-20250925151840752

image-20250925151529065

image-20250925152613275

哦耶